电话:010-6211-7798

地址:北京市海淀区知春路106号太平洋国际大厦1504

浏览:127

新场景下远程安全接入正面临新的挑战

1、终端安全风险缺乏有效管控。传统VPN只针对用户做认证,缺乏对终端设备的认证及安全性评估。终端种类和来源的多样性带来的安全风险大大增加,存在终端被入侵并作为攻击跳板的可能性。

2、传统VPN难以适应云环境和多云多数据中心应用场景出现。传统VPN通常采用加密隧道划分安全可信区域,在云环境下,尤其是存在多云多数据中心的情况下,难以适应统一安全接入、统一建立安全边界的需求。

3、VPN接入后的横向攻击难以控制。用户通过传统VPN接入内网后,缺少更细粒度、动态的访问和权限控制,导致关键应用可能存在被攻击渗透的风险。

因此,为解决传统VPN功能上的局限性,新的解决方案需要在以下三个方面进行提升:

1、除用户身份认证外,对用户终端的安全性也要进行持续评估。动态限制终端安全性不符合要求的用户对关键系统的访问,提升系统安全水平。2、适应云计算环境下统一接入、统一管控的要求,包括公有云、私有云、混合云环境。

3、对内网中的横向攻击进行有效管控。对用户可信度的评估及访问权限不能只通过物理位置、静态状态来判断,需要基于用户身份及角色、当前的安全状态进行更细粒度的动态授权,从而进一步提升系统安全访问水平。

零信任架构的崛起

作为一种全新的安全理念,零信任架构从理念提出到应用落地,已历经十年时间。传统VPN的安全模型是建立在静态边界安全模型基础之上的,基本假设是“通过认证接入内网即是安全的”。与此相对照,零信任架构的基本假设是:一是网络时时刻刻都处于危险之中;二是始终存在着来自外部或内部的威胁,与网络位置无关。

基于以上两项假设,零信任架构的访问控制措施也更加严格:任何访问(设备、用户、网络流量)都应当经过认证与授权,无论来自内网还是外网;安全策略应当是动态调整的,这种策略调整是以保障访问安全性为目标,基于尽可能多的信息源做判断决策。

零信任架构可以有效解决传统VPN方案的局限性,尤其适用于更复杂、安全性要求更高的场景:

1、引入终端安全性的持续评估。对终端环境、进程进行动态检测,确保终端可信。

2、无论是传统计算环境还是多样化的云计算环境,包括公有云、私有云、混合云,零信任架构均可以灵活部署,统一管控。

零信任的轻量落地——零信任“VPN”

近年来,国内企业逐步加大对“零信任架构”的研究和布局。深信服凭借自身在远程办公领域的积累与创新,融合零信任思想,推出了基于“以身份为中心,可信访问、智能权限、极简运维”理念的轻量级零信任架构远程办公解决方案——零信任“VPN”。

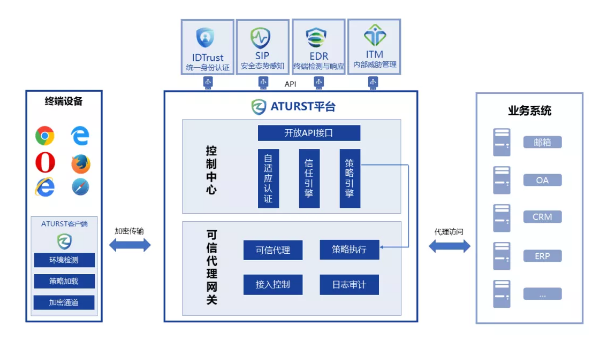

深信服零信任安全架构

一是,提供更轻量级、更容易落地的方案。

零信任走进企业是一种趋势,但零信任整体架构部署落地的庞大工程让许多企业望而却步。而深信服零信任“VPN”可为企业提供一个更轻量级、更容易落地的远程办公安全方案。

1、通过零信任控制中心、代理网关两大核心组件,即可满足远程办公场景访问全周期的动态访问控制安全诉求。

2、针对WEB应用,零信任“VPN”还可实现免客户端访问,用户使用和管理运维上更方便。

二是,基于长期在远程办公领域的积淀,更可靠、体验更好。

针对远程办公场景,如果没有远程办公领域的积累和沉淀,单纯照搬零信任的复杂体系来建设,不注重远程办公特定的体验优化、运维简化需求,容易水土不服,适得其反。

深信服在远程办公解决方案及VPN技术领域有近20年的技术积累和经验沉淀,将其充分应用在零信任方案上,紧贴企业用户日益复杂的远程办公需求,通过极致的用户访问体验、极简的运维特性,为企业提供更安全、更可靠、体验更好的远程办公方案。

2021-01

京ICP备18002910号-1 | 京公网安备11010802009282号